Getty Images

Ars Technica byla nedávno použita k šíření malwaru druhé fáze v kampani, která používala nikdy předtím neviděný řetězec útoků, aby chytře zakryla své stopy, uvedli v úterý výzkumníci z bezpečnostní firmy Mandiant.

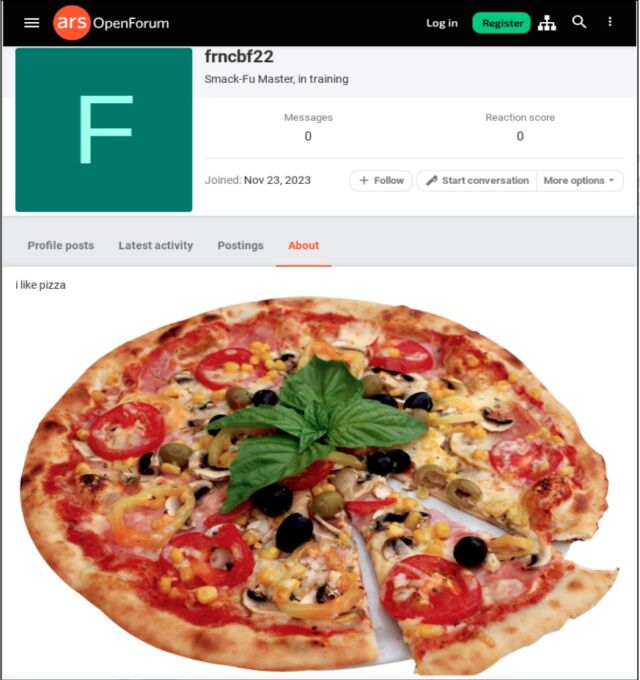

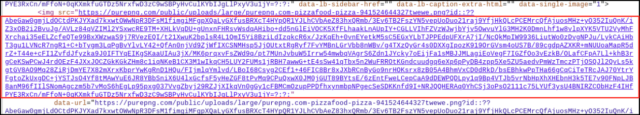

Neškodný obrázek pizzy byl nahrán na web třetí strany a poté propojen s adresou URL vloženou na stránku O aplikaci registrovaného uživatele Ars. V této adrese URL byl pohřben řetězec znaků, které vypadaly náhodně, ale ve skutečnosti byly užitečné. Kampaň se také zaměřovala na web pro sdílení videí Vimeo, kam bylo nahráno neškodné video a v popisu videa byl zahrnut škodlivý řetězec. Řetěz byl vytvořen pomocí technologie známé jako Pravidlo 64 Šifrování. Base 64 převádí text na tisknutelný formát řetězce ASCII, aby reprezentoval binární data. Zařízení již infikovaná malwarem první fáze použitým v kampani automaticky obnovila tyto řetězce a nainstalovala druhou fázi.

Obvykle se nevidí

„Je to jiný a inovativní způsob, jak vidíme zneužívání, které může být obtížné odhalit,“ řekl Yash Gupta, výzkumník z Mandiant, v rozhovoru. „Toto je něco v malwaru, které obvykle nevidíme. Je to pro nás velmi zajímavé a něco, co jsme chtěli zmínit.“

Fotografie zveřejněná na Ars se objevila na profilu uživatele, který si vytvořil účet 23. listopadu. Zástupce Ars řekl, že fotografie, na které je pizza a na které byl titulek „Miluji pizzu“, byla odstraněna zaměstnanci Ars 16. prosince poté, co byli informováni e-mailem od neznámé strany. Profil Ars používal vloženou adresu URL odkazující na fotografii, která byla automaticky vyplněna na stránce O aplikaci. Škodlivé kódování Base 64 se objevilo hned za legitimní částí URL. Řetězec nevygeneroval žádné chyby ani nezabránil načtení stránky.

Mandianští badatelé Řekl Pro lidi, kteří mohli obrázek vidět, nevznikly žádné důsledky, ať už byl zobrazen na stránce Ars nebo na webu, který jej hostoval. Není také jasné, že někteří uživatelé Ars navštívili stránku O aplikaci.

Zařízení infikovaná v první fázi automaticky přistupovala ke škodlivému řetězci na konci URL. Odtud vyvinuli druhou fázi.

Video na Vimeo funguje podobně, s tím rozdílem, že série je zahrnuta v popisu videa.

Zástupci Ars k tomu neměli co dodat. Zástupci Vimeo na e-mail okamžitě neodpověděli.

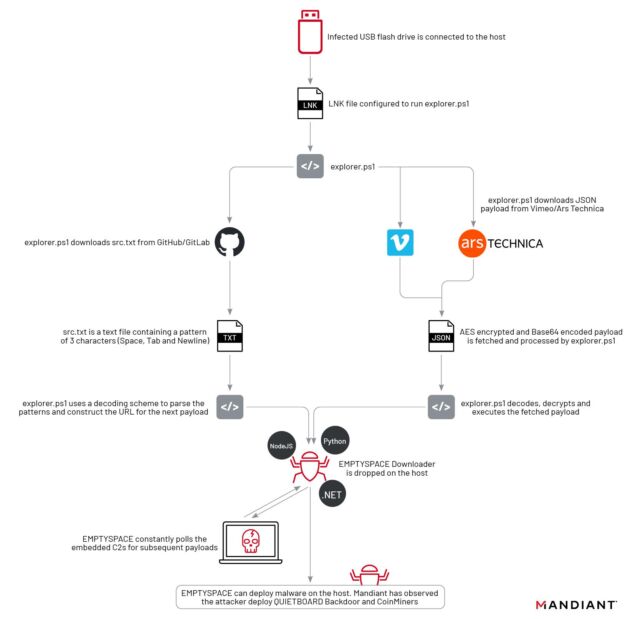

Kampaň pochází od aktéra hrozby sledovaného Mandiantem jako UNC4990, který je aktivní minimálně od roku 2020 a nese znaky motivace finančním ziskem. Skupina již použila samostatnou novou technologii k letu pod radarem. Tato technika byla popularizována ve druhé fázi pomocí textového souboru, který prohlížeče a běžné textové editory ukázaly jako prázdný.

Otevření stejného souboru v hex editoru – nástroji pro forenzní analýzu a zkoumání binárních souborů – odhalilo, že sada tabulátorů, mezer a nových řádků byla uspořádána tak, jak byl kódován spustitelný kód. Stejně jako technologie zahrnující Ars a Vimeo je použití takového souboru něco, co výzkumníci Mandiant nikdy předtím neviděli. Dříve UNC4990 používal Github a Gitlab.

První fáze malwaru byla přenášena přes infikované USB disky. Jednotky nainstalovaly užitečné zatížení, které Mandiant nazval Explorerps1. Infikovaná zařízení automaticky přistupují buď ke škodlivému textovému souboru, URL zveřejněné na Ars, nebo k videu zveřejněnému na Vimeo. 64 základních řetězců v URL obrázku nebo popisu videa zase způsobilo, že se malware připojil k webu hostujícímu druhou fázi. Druhá fáze malwaru, sledovaná jako Emptyspace, neustále dotazuje příkazový a řídicí server, který na požádání stáhne a spustí třetí fázi.

Mandiant

Mandiant pozoroval instalaci tohoto třetího stupně pouze v jednom případě. Tento malware funguje jako zadní vrátka, která výzkumníci sledují s názvem Quietboard. Backdoor v tomto případě pokračoval v instalaci těžaře kryptoměn.

Kdokoli, kdo se obává, že může být infikován některým z malwaru, na který se vztahuje Mandiant, se může podívat do části Indikátory kompromisu v úterním příspěvku.

„Obhájce Twitteru. Zombie fanatik. Hudební fanoušek. Milovník cestování. Webový expert. Pivní guru. Kávový fanatik.“