Linux obsahuje další velmi závažnou chybu zabezpečení, která usnadňuje nedůvěryhodným uživatelům spouštět kód schopný provádět řadu škodlivých akcí včetně instalace zadních vrátek, vytváření neoprávněných uživatelských účtů a úpravy skriptů nebo binárních souborů používaných privilegovanými službami nebo aplikacemi.

Dirty Pipe, jak byla zranitelnost pojmenována, patří mezi nejnebezpečnější linuxové hrozby zjištěné od roku 2016, což je rok, který je další vysoce nebezpečnou a snadno zneužitelnou chybou Linuxu (nazývanou Dirty Cow). vyšlo na světlo Protože to bylo použito k hacknutí serveru hledače. Výzkumníci v roce 2016 ukázali, jak využít Dirty Cow Root jakéhokoli telefonu Android Bez ohledu na verzi mobilního operačního systému. O jedenáct měsíců později výzkumníci objevili 1200 aplikací pro Android na trzích třetích stran To bylo zneužito se zlými úmysly Nevýhoda dělat přesně to.

Když se nikdo nestane všemocným

Název Dirty Pipe má poukázat na podobnosti s Dirty Cow a poskytnout vodítka o původu nových zranitelností. Termín „trubka“ se týká a PotrubíMechanismus Linuxu pro jeden proces operačního systému pro odesílání dat jinému procesu. Potrubí jsou v podstatě dva nebo více procesů, které jsou spojeny dohromady, takže výsledný text jednoho procesu (stdout) je předán přímo jako vstup (stdin) dalšímu procesu.

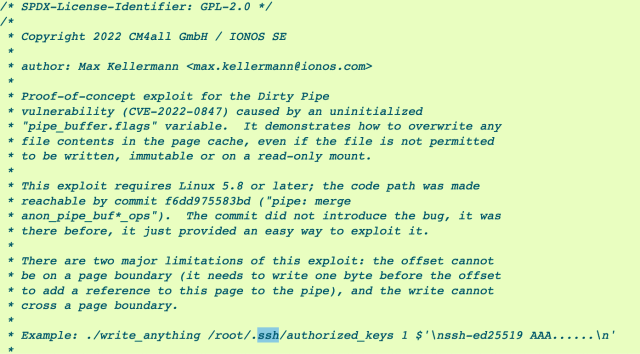

Chyba zabezpečení byla sledována jako CVE-2022-0847, když výzkumník CM4all v oblasti tvorby webových stránek odstraňoval řadu poškozených souborů, které se neustále objevovaly na klientském počítači se systémem Linux. Po měsících analýzy výzkumník nakonec zjistil, že poškozené klientské soubory byly výsledkem chyby v linuxovém jádře.

Výzkumník Max Kellermann z mateřské společnosti CM4 All Ionos nakonec přišel na to, jak tuto zranitelnost vyzbrojit a umožnit komukoli s účtem – včetně méně privilegovaných účtů „nikdoho“ – přidat klíč SSH do účtu uživatele root. Díky tomu může nedůvěryhodný uživatel přistupovat k serveru vzdáleně prostřednictvím okna SSH, které má plná oprávnění root.

Jiní výzkumníci brzy ukázali, že neoprávněné vytvoření klíče SSH bylo pouze jednou z mnoha škodlivých akcí, které mohl útočník podniknout, když zneužil tuto chybu zabezpečení. tohle je programnapříklad unese binární soubor SUID k vytvoření kořenového obalu, zatímco tento Umožňuje nedůvěryhodným uživatelům přepisovat data v souborech pouze pro čtení:

Mezi další škodlivé akce povolené Dirty Pipe patří vytvoření souboru funkce chrono Funguje jako zadní vrátka, přidává nový uživatelský účet do /etc/passwd + /etc/shadow (uděluje novému účtu oprávnění root) nebo upravuje skript nebo binární soubor používaný privilegovanou službou.

„Je to stejně nebezpečné jako zranitelnost v místním jádře,“ napsal v e-mailu Brad Spengler, šéf Open Source Security. „Stejně jako u Dirty Cow neexistuje způsob, jak to zmírnit, a obsahuje základní funkce linuxového jádra.“

Tato chyba zabezpečení se poprvé objevila v jádře Linuxu Verze 5.8která byla vydána v srpnu 2020. Chyba zabezpečení přetrvávala až do minulého měsíce, kdy nainstalováno S vydáním verzí 5.16.11, 5.15.25 a 5.10.102. Postiženy jsou téměř všechny distribuce Linuxu.

Hoď klíčem na robota

Dirty Pipe také ovlivňuje jakoukoli verzi Androidu, která je založena na zranitelném linuxovém jádře. Protože je Android tak fragmentovaný, nelze modely dotčených zařízení sledovat jednotně. Nejnovější verze Androidu například pro Pixel 6 a Samsung Galaxy S22 běží na verzi 5.10.43, což znamená, že jsou obě zranitelné. Mezitím Pixel 4 používá Android 12 na 4.14, který není ovlivněn. Uživatelé systému Android mohou zkontrolovat, jakou verzi jádra jejich zařízení používá, v části Nastavení > O telefonu > Verze Androidu.

Christoph Heibeizen, vedoucí bezpečnostního výzkumu ve společnosti Lookout, vedoucí bezpečnostního výzkumu ve společnosti Lookout, napsal v e-mailu. „Útoky toho mohou využít ke změně chování privilegovaných procesů a efektivně tak získat schopnost spouštět libovolný kód s rozsáhlými systémovými oprávněními.“

Výzkumník Lookout uvedl, že zranitelnost by mohla být na telefonech Android zneužita zákeřnou aplikací, která zvyšuje její privilegia, která mají být ve výchozím nastavení omezena. Dalším prostředkem útoku je podle něj použití jiné zranitelnosti k omezenému spuštění kódu (například se systémovými právy k legitimní hacknuté aplikaci) a zkombinování s Dirty Pipe, aby kód získal neomezený kořen.

Zatímco Kellermann řekl, že Google v únoru integroval svou opravu chyb s jádrem Androidu, neexistují žádné náznaky, že by byly opraveny verze Androidu založené na slabé verzi linuxového jádra. Uživatelé by měli předpokládat, že jakékoli zařízení Android, které je založeno na slabé verzi linuxového jádra, je zranitelné vůči Dirty Pipe. Zástupci společnosti Google nereagovali na e-mail s žádostí o komentář.

„Obhájce Twitteru. Zombie fanatik. Hudební fanoušek. Milovník cestování. Webový expert. Pivní guru. Kávový fanatik.“